Threat Intelligence

Der Autopilot für Ihre vollumfängliche IT-Sicherheit für kleine, mittelständische und große Unternehmen

Cyberangriffe sind wohl der Albtraum eines jeden Unternehmens, ganz egal welcher Größe. Umso mehr sensible Daten und Informationen über Ihre Belegschaft und Ihre Firma unentdeckt in der digitalen Welt unterwegs sind, umso einfacher können Cyberkriminelle sie für einen Angriff gegen Sie verwenden. Threat Intelligence wurde entwickelt um genau das aufzudecken und ermöglicht Ihnen eine vollautomatisierte Analyse externer Cyber-Bedrohungen.

Alarmierende Zahlen:

In den Jahren 2020 und 2021 waren fast neun von zehn Unternehmen von Datenklau, Spionage oder Sabotage betroffen. (BR24)

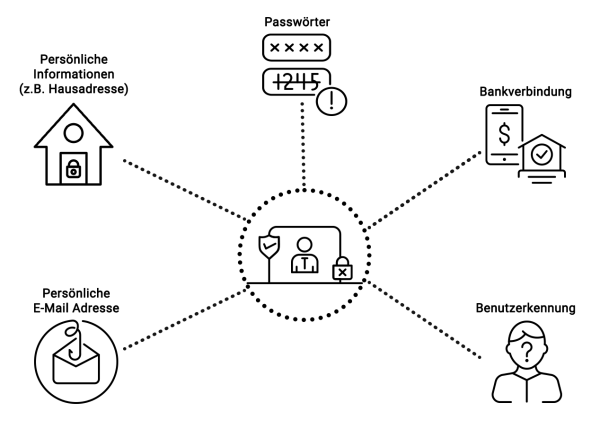

Kritische Daten und Informationen können sein

Wie funktioniert

Threat Intelligence

- Software as a Service

- intuitive Weboberfläche

- wenige Voreinstellungen notwendig

- Serverinfrastruktur ausschließlich in deutschen Rechenzentren gehostet

- IT-Security made in Germany

Was z.B. analysiert

Threat Intelligence

- Domaininformationen

- Webserverinformationen

- Datenleaks aus dem Darknet

- Benutzernamen und Kennwörter

- Mailverwendung auf externen Webseiten

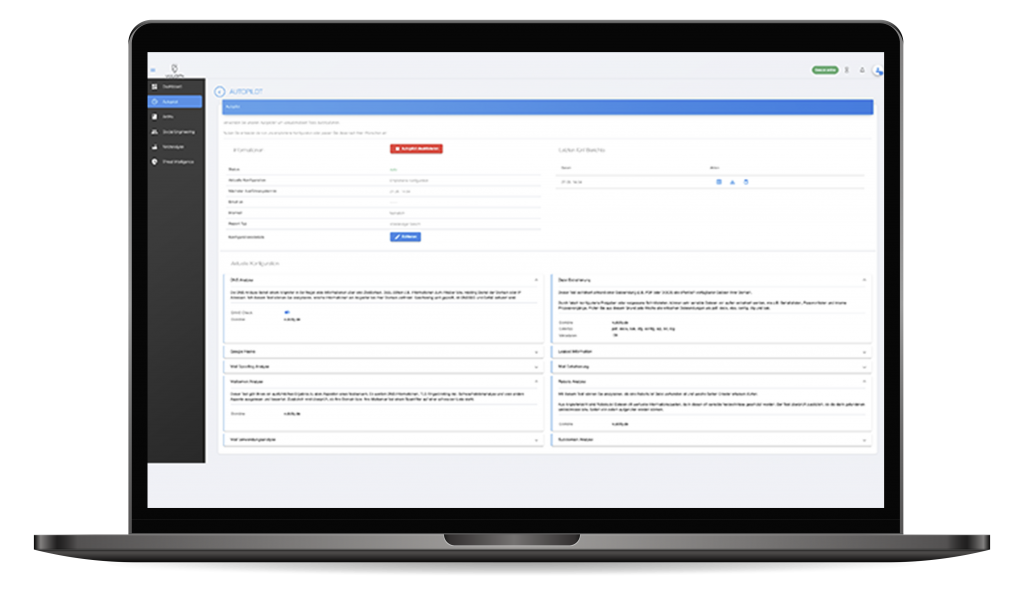

In nur 3 Schritten zur ersten Cyber-Bedrohungsanalyse

2.

Grundeinrichtung und

Autopilot konfigurieren (5 min.)

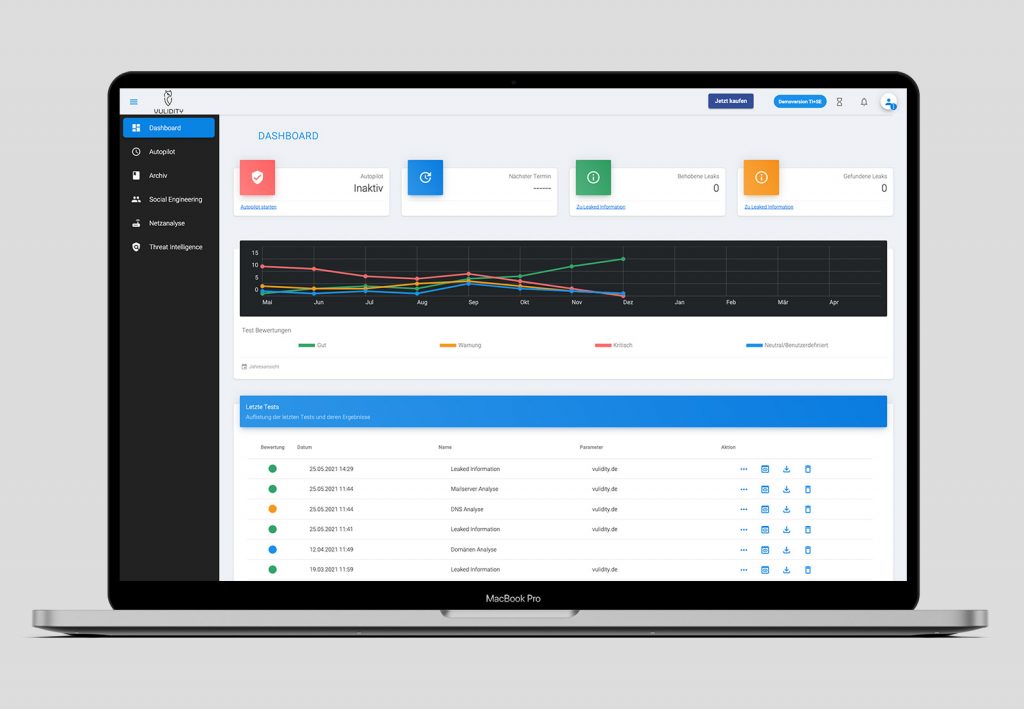

3.

Ergebnisreport und

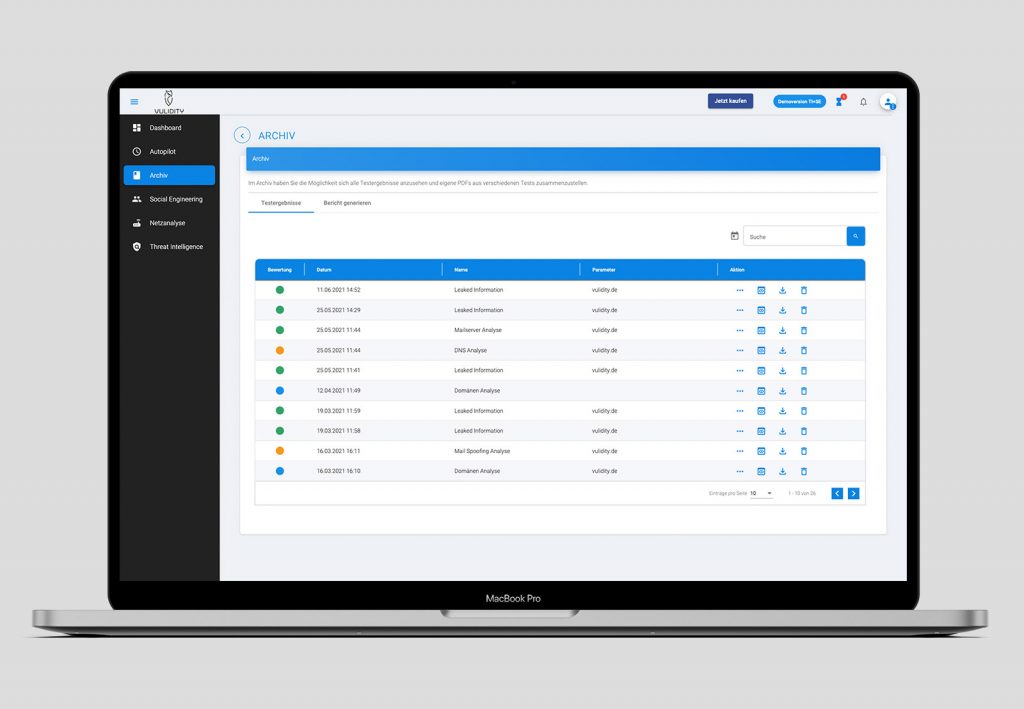

Cyber-Bedrohungsanalysen erhalten

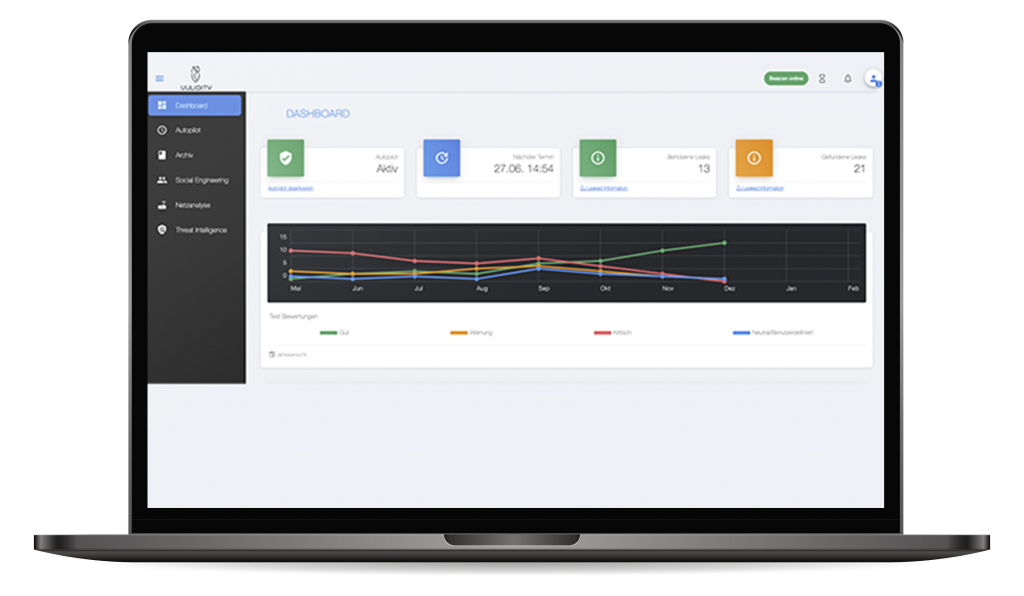

Mit Threat Intelligence profitieren Sie von

schnelle Einrichtung

in jede individuelle Unternehmensumgebung

sofortige Risikoeinschätzung

durch automatisierten Analyseprozess

Security made in Germany

Forschung & Entwicklung durch hochgradig zertifizierte Experten

unkomplizierte Nutzung

durch intuitive Bedienoberfläche

Datenbank aus eigener Schmiede

mit ausschließlich geprüften Ergebnissen

deutsche Rechenzentren

Oft wird die eigene E-Mail Adresse zur Falle!

Wie wichtig es ist, im Blick zu haben welche sensiblen Daten und Informationen über ein Unternehmen im Umlauf sind zeigt auch der Trend, dass immer öfter eigene E-Mail-Adressen einer Domain von Bots und Angreifern für automatisierten Phishing Angriffe oder Spamnachrichten verwendet werden. Haben Sie deshalb unbedingt präventiv Ihre Cyber-Sicherheitslage im Blick! Erst zu handeln, wenn bereits ein Angriff stattgefunden hat, ist oft aussichtslos. Unsere Cyber-Bedrohungsanalyse Threat Intelligence hingegen zeigt Ihnen in minutenschnelle Ihr Sicherheitslevel.

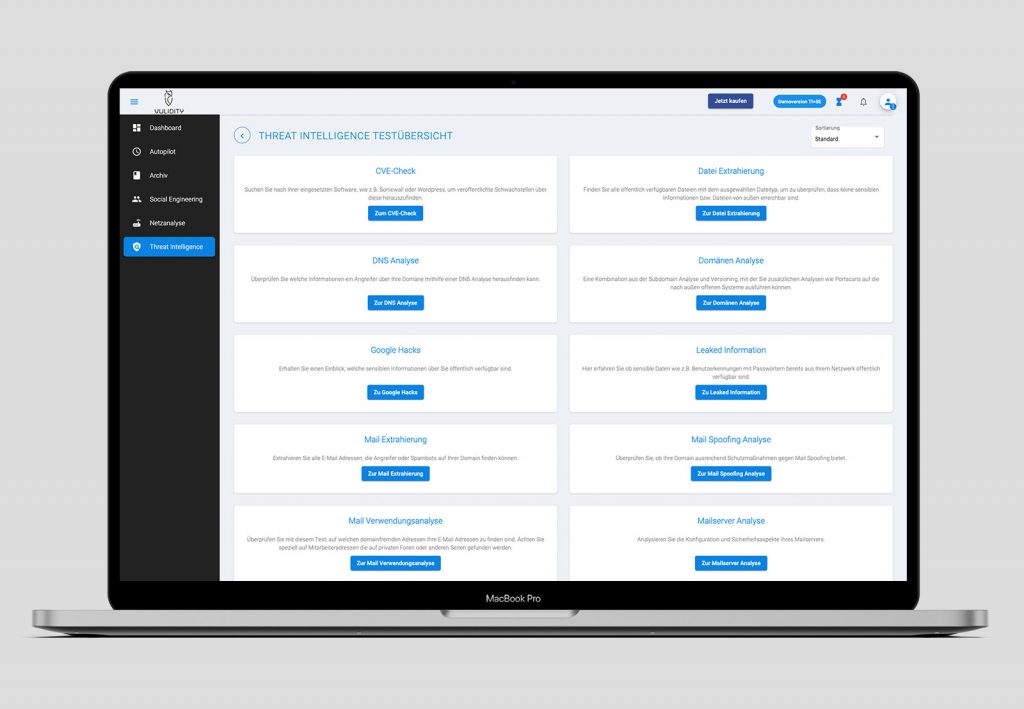

Leistungen Threat Intelligence

Mit diesem Test überprüfen Sie, welche Subdomains und Informationen ein Angreifer über Sie findet. Dieser Test kombiniert verschiedene Tests wie Subdomain Analyse und Versioning. Dabei zeigt Ihnen ein seperater „Resultate“ Reiter in der Anwendung, welche Subdomains, IP Adressen und Versionen von Software Sie nach außen hin offenlegen. Gleichzeitig wird geprüft, welche Ports auf den gefundenen Systemen von außen zugreifbar sind.

Überprüfen Sie, ob bereits sensible Daten bzw. Informationen aus Ihrem Netzwerk öffentlich zugänglich sind. Die Ergebnisse dieses Tests sind z.B. Benutzerkennungen mit Passwörtern, Firmeninterna und Konstruktionsplänen.

Prüfen Sie auf welche Dateien Angreifer von Ihrer Domain und Ihren Servern von extern Zugriff haben.

DNS Informationen bieten einem Angreifer in der Regel viele Informationen über eine Zieldomain. Dazu zählen z.B. Informationen zum Inhaber bzw. Hosting Dienst der Domain oder IP Adressen. Mit diesem Test können Sie analysieren, welche Informationen ein Angreifer bei Ihrer Domain vorfindet. Gleichzeitig wird geprüft, ob DNSSEC und DANE aktiviert sind.

Überprüfen Sie, welche sensiblen Informationen über Sie öffentlich verfügbar sind. Durch die Indizierung und die Crawlbots von Google werden sensible Dateien und Informationen öffentlich zugänglich gemacht. Durch vorgefertigte Suchanfragen, lassen sich diese abrufen. In mehreren vorbereiteten und effektiven Kombinationen aus Google Hacks werden z.B. Datenbank Backups oder alle öffentlichen Login-Portale aufgelistet.

Extrahieren Sie sämtliche E-Mail Adressen einer Domain, welche von Bots und Angreifern für automatisierten Phishing Angriffen oder Spam verwendet werden.

Die CVE Analyse identifiziert Schwachstellen Ihrer eingesetzten Produkte und verwendeten Software. Hierzu geben Sie z.B. einfach Sonicwall oder Windows Server 2019 als Suchbegriff in das Test Formular ein.

Überprüfen Sie, ob Ihre Domain ausreichende Schutzmaßnahmen gegen Mail Spoofing implementiert hat. Im Fokus stehen hier speziell DMARC und SPF, welche Mail Spoofing Angriffe mit Ihrer Domain als Absender deutlich erschweren.

Dieser Test liefert Ihnen ein ausführliches Ergebnis zu allen Aspekten eines Mailservers. Es werden DNS Informationen, TLS Fingerprinting inkl. Schwachstellenanalyse und viele andere Aspekte ausgelesen und bewertet. Zusätzlich wird überprüft, ob Ihre Domain bzw. Ihre Mailserver bei einem Spamfilter auf einer schwarzen Liste steht.

Mit diesem Test können Sie analysieren, ob bei vorhandener robots.txt Datei die aufgelisteten Seiten und Verzeichnisse von extern zugänglich sind. Aus Angreifersicht sind robots.txt Dateien oft wertvolle Informationsquellen, da dort oft sensible Verzeichnisse geschützt werden bzw. viele Informationen abgeleitet werden können.

Analysieren Sie hiermit alle TLS-Aspekte einer Verbindung. Unter anderem werden dabei Security Header analysiert und das Zertifikat mit sämtlichen Informationen dargestellt.

Analysieren Sie die Sichtbarkeit Ihrer Subdomains aus Angreifersicht. Dabei werden durch verschiedene Vorgehensweisen alle gefundenen Subdomains von Ihrer Domain aufgelistet.

Damit sehen Sie, welche Webserver Version einem Besucher oder Angreifer angezeigt wird. Bei Ausgabe der Versionsnummer kann ein Angreifer sehr einfach Schwachstellen herausfinden und zu seinem Vorteil nutzen. Maximal sollte die verwendete Webserver Software wie z.B. Nginx oder Apache angezeigt werden.

Überprüfen Sie, welche Scripts auf Ihrer Webseite zum Einsatz kommen. Sollten Sie Scripts finden, die nicht von Ihnen integriert wurden, kann dies ein Indicator of Compromise (IoC) sein. Zusätzlich können Malvertising und Cryptomining-Scripts entdeckt werden.

Diese Analyse simuliert einen Angreifer der ein Bruteforcing auf Ihren Webserver durchführt. Als Ergebnis erhalten Sie alle Verzeichnisse und Dateien, welche auf dem Server gefunden werden können inkl. deren HTTP-Statuscodes. Mit diesem Test können Sie nachvollziehen welche Dateien und Informationen auf Ihrem Webserver zu finden sind.

Führen Sie ein Mini-Audit von Ihrem CMS/Webserver durch. Die eingesetzte Lösung wird auf falsche Konfiguration, verwendete Plugins und einfache Schwachstellen analysiert.

Testen Sie mit diesem Test, ob sich E-Mail Adressen von Ihnen öffentlich auf anderen unternehmensfremden Domains wiederfinden lassen z.B. Pornoseiten oder rechtsradikale Foren.

Interne Risikofaktoren in und über Ihre IT-Infrastruktur deckt unsere interne Cyber-Bedrohungsanalyse Threat Intelligence Plus auf.

Sehen Sie zum Beispiel wie Ihre IT-Struktur reagiert wenn sich eine Schadprogramm in Ihrem internen Netzwerk ausbreitet.

Cyber-Security die universell für alle Branchen und Unternehmensgrößen einsetzbar ist!

Unsere Threat Intelligence Module liefern für alle Branchen und Unternehmensgrößen den optimalen präventiven Schutz. Vom Kleinunternehmer über den Mittelständler bis hin zum Konzernriesen – von der Gesundheitsbranche über Behörden bis hin zur Industrie.

Sie wünschen eine persönliche Beratung oder ein individuelles Angebot?

Schreiben Sie uns, wir helfen sofort weiter!